در حوزه پرچالش امنیت سایبری، درک عمیق ابزارها و مفاهیم بنیادین حملات، برای طراحی دفاعی مستحکم، امری حیاتی است. در این میان، Metasploit Framework نه تنها یک ابزار، بلکه یک پلتفرم جامع است که ارتباطی تنگاتنگ با مفهوم Exploit دارد. متاسپلویت استفاده گستردهای در پروژههای تست نفوذ دارد، اما نباید از بهره برداری آن توسط هکرها و مجرمان سایبری غافل شویم. آشنایی با تاکتیکها و تکنیکهای هکرها، این فرصت را به متخصصان امنیتی میدهد تا امنیت سایبری سازمان را از دید هکرها بررسی کنند، با تاثیرات سوء استفاده از آسیب پذیریها روبرو شوند و درک عمیقی از حملات سایبری به دست آورند. متاسپلویت به عنوان یک ابزار قدرتمند در دست متخصصان امنیت سایبری، در این راستا بسیار کاربری است.

مفهوم Exploit: سوء استفاده از نقطه ضعف

Exploit در امنیت سایبری به معنای “سوء استفاده” یا “بهرهبرداری” از یک آسیبپذیری (Vulnerability) در یک سیستم، نرمافزار یا سرویس است. آسیبپذیری، خود یک نقص طراحی یا خطای برنامهنویسی (Bug) است که پتانسیل ایجاد یک رفتار ناخواسته را دارد. Exploit دقیقاً همان کد، داده یا دنباله دستوراتی است که این پتانسیل را به واقعیت تبدیل کرده و با دور زدن تدابیر امنیتی، مهاجم را به هدفش میرساند. اجرای اکسپلویت میتواند به صورت دستی (Manual) یا با استفاده از ابزارها و تکه کدهایی انجام شود. یکی از معروفترین از ابزارها Metasploit میباشد.

اجزای اکسپلویت و هدف نهایی

یک Exploit موفق، معمولاً سه هدف اصلی را دنبال میکند:

- برهم زدن جریان عادی برنامه: با استفاده از تکنیکهایی مانند Buffer Overflow (سرریز بافر) یا Injection (تزریق کد)، اجرای برنامه را از مسیر عادی خارج میکند.

- تزریق کد مخرب: پس از کنترل جریان، Payload را به حافظه یا محل اجرای برنامه هدایت میکند.

- دستیابی به دسترسی: با موفقیت Payload، امکان کنترل سیستم، مانند گرفتن یک شل (Shell) دستوری یا دسترسی به اطلاعات محرمانه، فراهم میشود.

انواع Exploit بر اساس سطح دسترسی

| نوع اکسپلویت | نحوه اجرا | هدف اصلی | مثال کاربردی |

| Remote Exploit (ریموت) | از طریق شبکه و از راه دور (بدون نیاز به حساب کاربری اولیه) | به دست آوردن دسترسی اولیه به سیستم هدف | استفاده از نقص یک سرویس وب مثل (Apache) برای اجرای کد |

| Local Exploit (محلی) | روی خود سیستم هدف (پس از دسترسی اولیه) | افزایش امتیاز (Privilege Escalation) به سطح Root یا Administrator | سوء استفاده از یک نقص در هسته سیستمعامل (Kernel) برای ارتقاء دسترسی |

Metasploit Framework: چارچوب توسعه Exploit و Payload

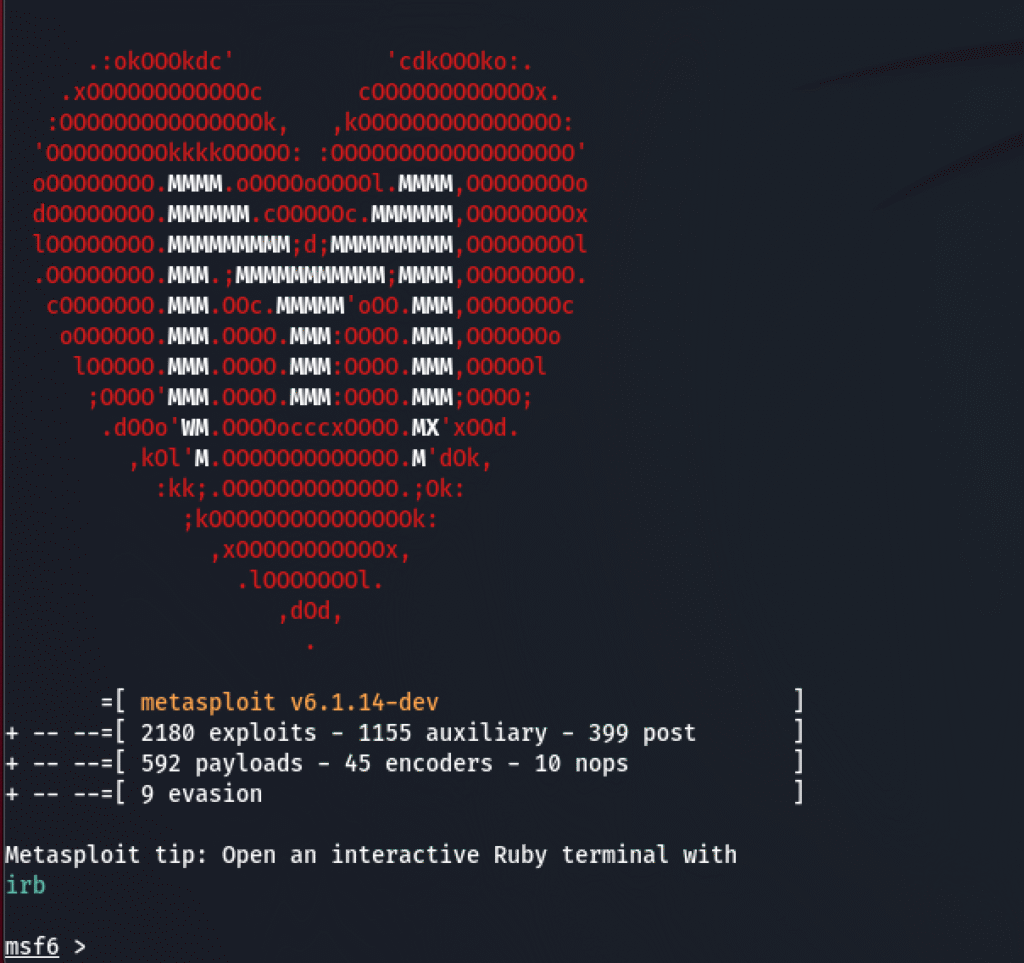

Metasploit Framework (MSF)، که در ابتدا توسط H.D. Moore توسعه یافت و اکنون توسط شرکت rapid7 پشتیبانی میشود، یک ابزار استاندارد صنعتی برای تست نفوذ و تحقیقات امنیتی است. Metasploit به متخصصان این امکان را میدهد که با صرف کمترین زمان، از هزاران Exploit و Payload از پیش نوشته شده استفاده کنند تا کارایی و مقاومت شبکهها و سیستمها را در برابر حملات واقعی بسنجند.

اجزای ساختاری Metasploit

متاسپلویت بر اساس معماری ماژولار طراحی شده است که انعطافپذیری بالایی به آن میدهد. چهار ماژول اصلی که ستونهای این چارچوب را تشکیل میدهند عبارتند از:

1.Exploits (ماژولهای بهرهبرداری):

این ماژولها کدهای اصلی هستند که آسیبپذیری یک سیستم عامل، برنامه کاربردی یا پروتکل شبکه را هدف قرار میدهند. کاربران Metasploit تنها با انتخاب Exploit، تنظیم پارامترها مانند IP هدف و پورت و اجرای آن، فرآیند نفوذ را آغاز میکنند.

2.Payloads (ماژولهای بارگذاری):

Payload کد نهایی است که پس از موفقیت اکسپلویت، بر روی سیستم هدف اجرا میشود. این کد تعیین میکند که پس از نفوذ چه اتفاقی بیفتد. رایجترین Payloadها عبارتند از:

1-Reverse Shell: سیستم هدف به مهاجم متصل میشود (برای دور زدن فایروالها).

2-Bind Shell: مهاجم به سیستم هدف متصل میشود.

3-Meterpreter: یک Payload پیشرفته و منعطف که امکان کنترل کامل سیستم، شامل اجرای دستورات، گرفتن اسکرینشات و دستکاری سیستم فایل را به صورت کاملاً رمزشده فراهم میکند.

3.Auxiliary (ماژولهای کمکی):

این ماژولها برای عملیاتهای جانبی و مرحله جمعآوری اطلاعات (Reconnaissance) استفاده میشوند. نمونههایی از این کارکردها شامل اسکن پورت، بررسی پیکربندی سرویسها، یا حملات Brute Force برای حدس رمز عبور است. اینها لزوماً Exploit نیستند، اما برای آمادگی قبل از نفوذ حیاتیاند.

4.Post-Exploitation (ماژولهای پس از نفوذ):

پس از به دست آوردن دسترسی اولیه، این ماژولها برای عملیاتهای ثانویه به کار میروند؛ نظیر:

1-حفظ دسترسی (Persistence): ایجاد یک “درب پشتی” برای ورود مجدد.

2-افزایش سطح دسترسی: اجرای Local Exploitها برای تبدیل دسترسی کاربر عادی به مدیر سیستم.

3-جمعآوری مدارک: سرقت هش رمز عبور یا فایلهای حساس.

نقش متاسپلویت در دنیای واقعی

متاسپلویت یک کارد دو لبه است. در حالی که مهاجمان از آن برای اهداف مخرب استفاده میکنند، نقش اصلی و قانونی آن در حوزه امنیت دفاعی و تست نفوذ است:

- تست نفوذ (Penetration Testing): متخصصان امنیت (هکرهای کلاه سفید) از این ابزار برای شبیهسازی دقیق حملات واقعی به زیرساختها استفاده میکنند تا مطمئن شوند سیستمها در برابر Exploitهای شناختهشده مقاوم هستند.

- تحقیقات امنیتی و اثبات مفهوم (PoC): محققان از این چارچوب برای توسعه و انتشار سریع اثبات مفهوم برای آسیبپذیریهای تازه کشف شده استفاده میکنند تا ضرورت وصلهکردن آنها را به توسعهدهندگان اطلاع دهند.

- آموزش و یادگیری: Metasploit به دانشجویان و متخصصان نوپا یک محیط کنترل شده برای یادگیری نحوه عملکرد حملات سایبری و مکانیسمهای دفاعی مرتبط با آن فراهم میکند.

در نهایت، موفقیت در تأمین امنیت یک سازمان نه تنها در دفاع بلکه در پیشبینی و پیشگیری است. Metasploit و Exploitها ابزارهایی هستند که این پیشبینی را ممکن میسازند. با شناخت کامل نحوه عملکرد این کدها و چارچوبها، میتوان نقاط ضعف سیستم را به موقع شناسایی و قبل از تبدیل شدن به یک فاجعه امنیتی، آنها را اصلاح کرد.

یادگیری Metasploit

در مورد استفاده از ابزار متاسپلویت برای تست نفوذ شبکه و سیستمها و اهمیت آن صحبت کردیم. از این ابزار در دورههای زیادی به عنوان روشهای نفوذ به سیستم عامل یا برنامهها استفاده میشود و یادگیری آن بسیار کاربردی است. در دورههایی مثل CEH و SANS SEC560 با متاسپلویت به شکل عملی نفوذ به سیستمها را یاد مگیریم و در دورههای پیشرفتهای مثل SANS SEC760 دانش لازم برای توسعه اکسپلویتها را به دست خواهیم آورد. بدین ترتیب در صورتی که بتوانیم یک آسیب پذیری جدید در سیستم شناسایی کنیم توانایی لازم برای نوشتن اکسپلویت و در نهایت اجرای آن با MSF را خواهیم داشت.